一份安全研究报告显示,流行的路由器发行版 OpenWRT 容易受到远程代码执行攻击,因为它的更新是通过未加密渠道传输的,其数字签名验证很容易绕过。

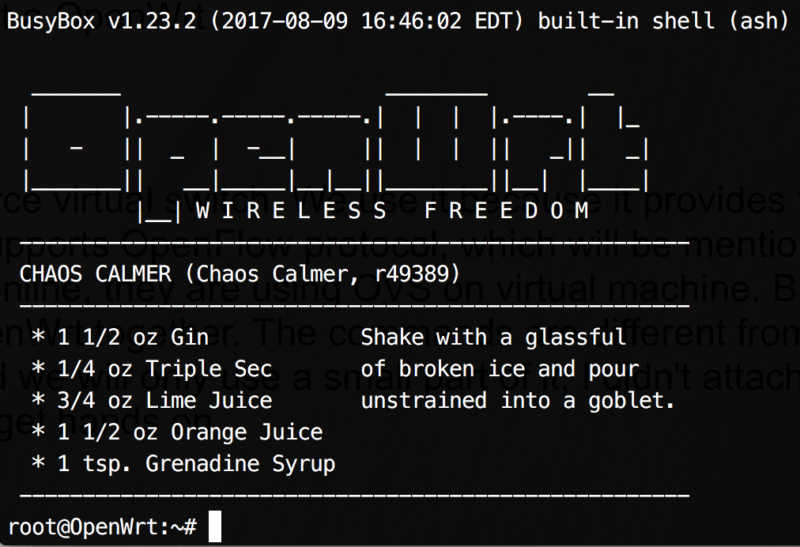

OpenWRT 被广泛用于路由器和其它嵌入式系统。安全研究员 Guido Vranken 发现它的更新和安装文件通过 HTTP 连接传输,容易受到中间人攻击,攻击者可以用恶意更新文件去替换合法更新文件。

除此之外,它的数字签名检查和验证也很容易绕过,验证函数 checksum_hex2bin 存在 bug,在输入字符串前加空格可绕过检查,该 bug 是在 2017 年 2 月引入的。

组合这两个弱点攻击者可以向设备发送恶意更新并自动安装。OpenWRT 维护者已经释出了更新部分修复了问题。

稿源:cnbeta

Linuxeden开源社区

Linuxeden开源社区