本周通过 tip/tip.git 的 “x86/bugs” Git 分支为 Linux 内核排队的是 AMD“SRSO_USER_KERNEL_NO”支持,作为新的 SRSO/Inception 缓解处理,似乎适用于 Zen 5 及更高版本。

早在 2023 年年中就披露了 Inception / Speculative Return Stack Overflow (SRSO) 漏洞,当时是针对 Zen 3 和 Zen 4 处理器的推测性侧信道攻击。对于最近推出的 AMD Zen 5 处理器,他们向 Inception/SRSO 报告“不受影响”,但考虑到围绕 SRSO_USER_KERNEL_NO 的新补丁活动,这似乎并不那么明确。

对于指示SRSO_USER_KERNEL_NO的 CPU,它们表示处理器不受跨用户/内核边界的 SRSO 漏洞的影响,但对于云/虚拟化使用,仍需要在 VMEXIT 上使用间接分支预测器屏障 (IBPB)。根据此补丁:

“如果机器具有:

CPUID Fn8000_0021_EAX[30] (SRSO_USER_KERNEL_NO) — 如果此位为 1,则表示 CPU 不受跨用户/内核边界的 SRSO 漏洞的影响。

仅在 VMEXIT 上回退到 IBPB,以防它要运行 VM:

推测返回堆栈溢出:缓解措施:仅在 VMEXIT 上为 IBPB”

因此,对于具有 SRSO_USER_KERNEL_NO 的 CPU,SRSO/Inception 基本上不会受到影响,除非您运行的虚拟机需要应用 VMEXIT 上的 IBPB 才能安全运行。

未在该补丁消息中注明,但在查看代码时:

该补丁现在将 AMD 0x1a 处理器标记为受影响。Family 1a 是新的 AMD Zen 5 处理器。因此,此SRSO_USER_KERNEL_NO似乎适用于 Zen 5 系统,从而将处理器从之前的 Inception/SRSO 的“未受影响”状态转变为带有 SRSO_USER_KERNEL_NO的新的“仅 IBPB on VMEXIT”缓解。但同样,除非你运行的是 VM,否则对用户来说没有真正的区别。

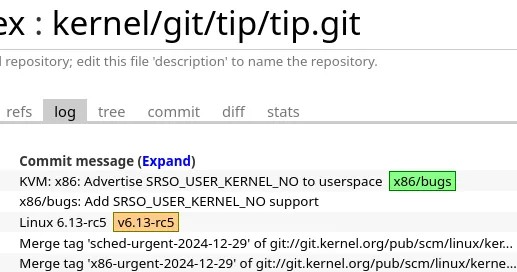

在 tip/tip.git 的 x86/bugs 分支中SRSO_USER_KERNEL_NO补丁后,它可能会作为材料提交到本月晚些时候开放的 Linux 6.14 合并窗口,除非决定紧急,然后可能作为 Linux v6.13 的“修复”的一部分。

转自 Linux Prepares AMD “SRSO_USER_KERNEL_NO” Support For Zen 5 CPUs – Phoronix

Linuxeden开源社区

Linuxeden开源社区