Canonical今天为Ubuntu 22.10(Kinetic Kudu)用户发布了新的Linux内核安全更新,以解决九个安全漏洞。

Ubuntu 22.10的新内核安全更新修补了CVE-2022-2196,该漏洞是KVM VMX实现未能处理L1和L2虚拟机之间的间接分支预测隔离,使客座虚拟机中的攻击者能够暴露主机操作系统或其他客座虚拟机的敏感信息。

此外,还修补了CVE-2022-42328和CVE-2022-42329,这是在Xen网络后端驱动程序中发现的两个竞赛条件,可能允许攻击者造成拒绝服务(内核死锁),以及CVE-2023-0266,这是在ALSA(高级Linux声音架构)子系统中发现的使用后自由漏洞,可能允许本地攻击者通过造成拒绝服务而崩溃系统。

此外,新的Ubuntu 22.10内核安全更新解决了CVE-2023-0469,一个在io_uring子系统中发现的免费使用漏洞,以及CVE-2023-1195,在CIFS网络文件系统中发现的另一个免费使用漏洞。这两个漏洞可能允许本地攻击者造成拒绝服务(系统崩溃)或执行任意代码。

该内核更新中修补了一个竞赛条件,即Gerald Lee在USB Gadget文件系统实现中发现的CVE-2022-4382,该漏洞在某些情况下可能导致一个使用后的漏洞,并允许本地攻击者通过造成拒绝服务或可能执行任意代码来崩溃系统。

最后但同样重要的是,新的Ubuntu 22.10内核安全更新修复了CVE-2023-0045,这是José Oliveira和Rodrigo Branco在prctl syscall实现中发现的一个漏洞,使内核无法防止间接分支预测攻击,并允许本地攻击者暴露敏感信息,以及CVE-2023-23559,这是RNDIS USB驱动程序中发现的一个整数溢出漏洞,可能允许有物理权限的本地攻击者通过插入恶意的USB设备造成拒绝服务(系统崩溃)或执行任意代码。

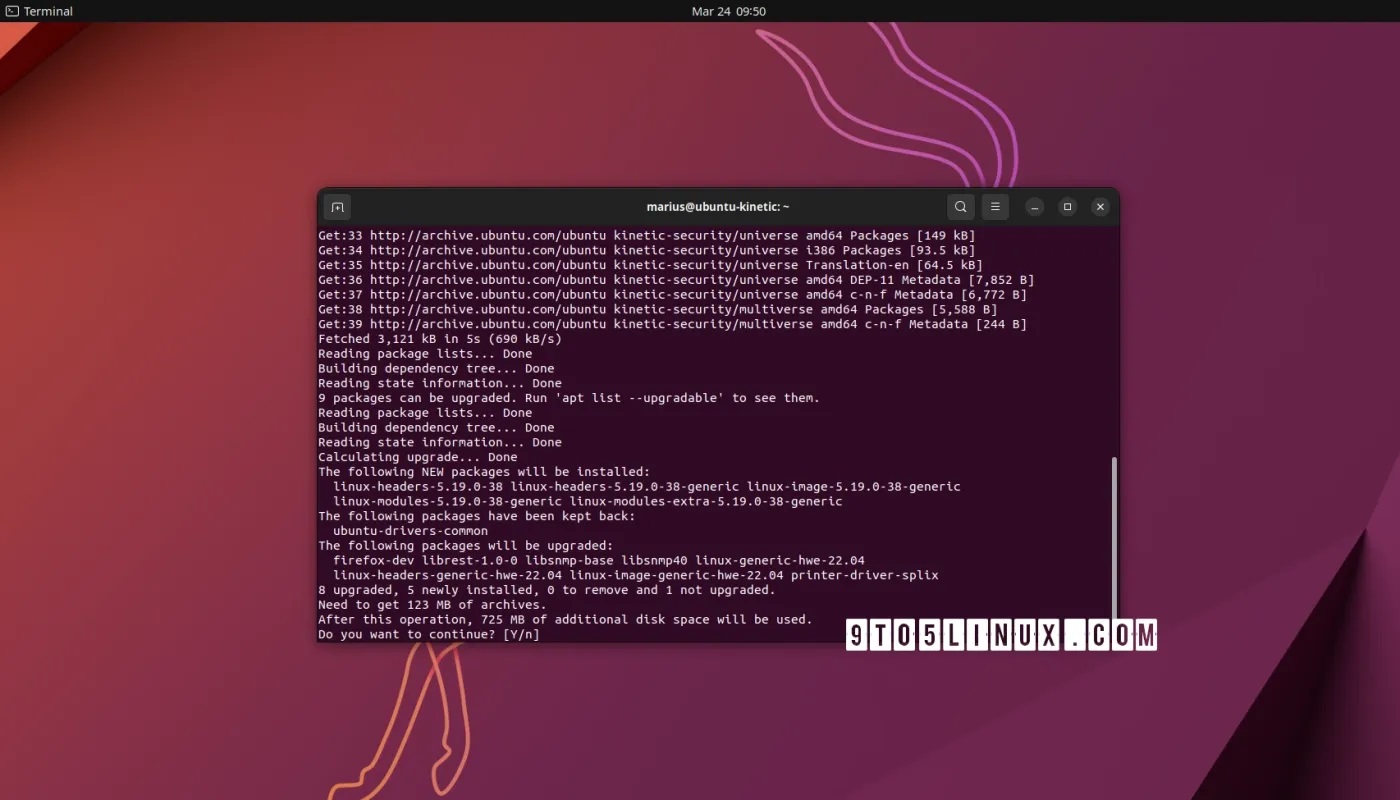

Canonical敦促所有Ubuntu 22.10(Kinetic Kudu)用户尽快将他们的系统更新为64位系统的linux-image 5.19.0.38.34内核,或树莓派系统的linux-image-raspi 5.19.0-1015.22。安装新的内核版本后,确保重新启动你的系统,以及重建和重新安装你可能已经安装的任何第三方内核模块。

转自 Ubuntu 22.10 Users Get New Linux Kernel Security Update, 9 Vulnerabilities Patched – 9to5Linux

Linuxeden开源社区

Linuxeden开源社区