Canonical 今天为所有受支持的 Ubuntu Linux 版本发布了新的 Linux 内核安全更新,以解决各种研究人员在上游内核中发现的总共 15 个安全漏洞。

新的 Linux 内核安全更新适用于Ubuntu 22.04 LTS、Ubuntu 20.04 LTS、Ubuntu 18.04 LTS 和 Ubuntu 16.04 ESM 版本。它们解决了 15 个安全漏洞,其中包括所有受支持的 Ubuntu 版本共有的两个漏洞,即CVE-2021-33655,这是在帧缓冲区驱动程序中发现的一个越界写入漏洞,可能允许本地攻击者导致拒绝服务(系统崩溃)或可能执行任意代码,以及CVE-2022-36946,这是 Domingo Dirutigliano 和 Nicola Guerrera 在 netfilter 子系统中发现的一个安全问题,可能允许远程攻击者使易受攻击的系统崩溃。

仅针对运行Linux 内核 5.15 LTS的 Ubuntu 22.04 LTS 和 Ubuntu 20.04 LTS 系统,新的安全更新还解决了CVE-2022-26365和CVE-2022-33740,这是 Roger Pau Monné 在 Xen 虚拟块驱动程序和半虚拟化中发现的两个安全问题可能允许本地攻击者暴露敏感信息(客户内核内存)的前端。

CVE-2022-33741、CVE -2022-33742、CVE-2022-33743和CVE-2022-33744漏洞也是如此,这些漏洞在 Xen 半虚拟化前端和 Xen 网络设备前端驱动程序中被发现,并可能允许本地攻击者导致拒绝服务(客户机崩溃)或暴露敏感信息(客户机内核内存),或者客户机虚拟机中的攻击者导致主机操作系统中的拒绝服务。

此外,运行 Linux 5.15 LTS 内核的 Ubuntu 22.04 LTS 和 20.04 LTS 系统已针对CVE-2022-2318进行了修补,这些竞争条件可能导致由 Duoming Zhou 在 Linux 内核的 Rose 的计时器处理实现中发现的 use-after-free 漏洞X.25 协议层,可能允许本地攻击者导致拒绝服务(系统崩溃),以及CVE-2022-34494和CVE-2022-34495,这两个漏洞在 virtio RPMSG 总线驱动程序中发现,可能允许本地攻击者使系统崩溃。

仅针对运行 Linux 5.4 LTS 内核的Ubuntu 20.04 LTS和 Ubuntu 18.04 LTS 系统,新的安全更新还解决了 Moshe Kol、Amit Klein 和 Yossi Gilad 在 IP 中发现的两个漏洞CVE-2022-1012和CVE-2022-32296可能允许攻击者公开敏感信息的实现,以及CVE-2022-1729(由 Norbert Slusarek 在 perf 子系统中发现的竞争条件)和CVE-2022-2503(在设备映射器验证中发现的安全问题)( dm-verity) 驱动程序,两者都允许特权本地攻击者使系统崩溃或执行任意代码。

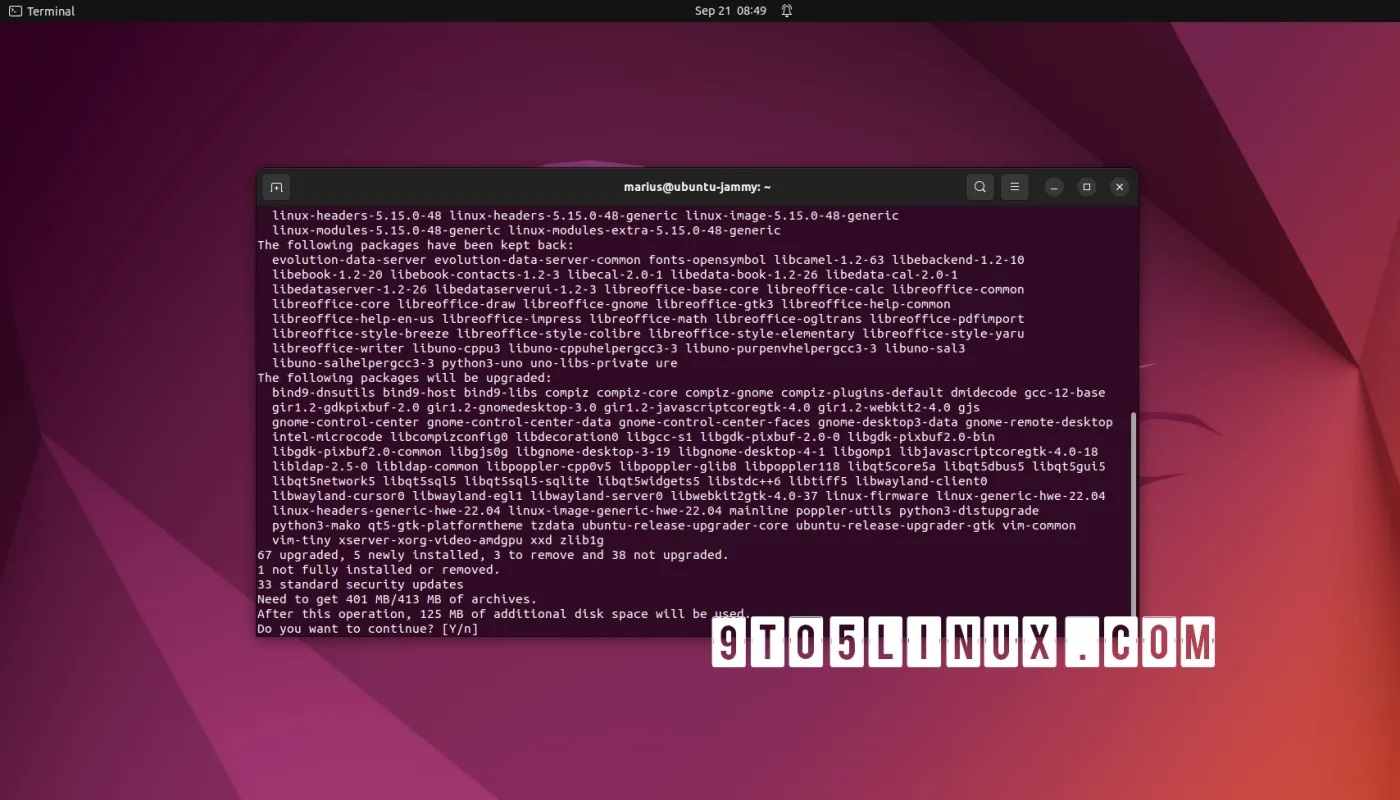

Canonical 敦促所有 Ubuntu 用户将他们的安装更新到新的内核版本(Ubuntu 22.04 LTS 的linux -image 5.15.0.48.48、Ubuntu 20.04 LTS 的 linux-image 5.4.0.126.127、linux-image-hwe-18.04 5.4。 Ubuntu 18.04.6 LTS 为0.126.142~18.04.106 ,Ubuntu 18.04 LTS 为linux-image 4.15.0-193.204)尽快。要更新您的安装,请sudo apt update && sudo apt full-upgrade在终端应用程序中运行命令或使用软件更新程序实用程序。

安装新内核版本后不要忘记重新启动系统!

转自 https://9to5linux.com/ubuntu-users-get-new-linux-kernel-security-updates-that-patch-15-vulnerabilities

Linuxeden开源社区

Linuxeden开源社区