Qualys 的安全研究人员披露了 Polkit(以前称为 PolicyKit)组件中存在的一个漏洞,该组件存在于所有 GNU/Linux 发行版中,用于控制系统范围的权限。

据研究人员称,该漏洞 ( CVE-2021-4034 ) 是在 PolicyKit 的 pkexec 工具中发现的,该工具错误地处理了命令行参数。这可能导致本地权限升级,允许 GNU/Linux 发行版中的任何普通用户获得管理权限并以管理员(root)身份运行程序。

坏消息是 PolicyKit 的 pkexec 工具自 2009 年 5 月创建以来已存在超过 12 年的漏洞,即使 Polkit 守护程序没有运行,它也可以被利用。

尽管 Qualys 的研究人员尚未发布他们的漏洞利用程序,但他们表示该漏洞“可轻易利用”,并警告 Linux 用户,其他研究人员可能会在大多数发行版中提供补丁后不久发布他们的漏洞利用程序。

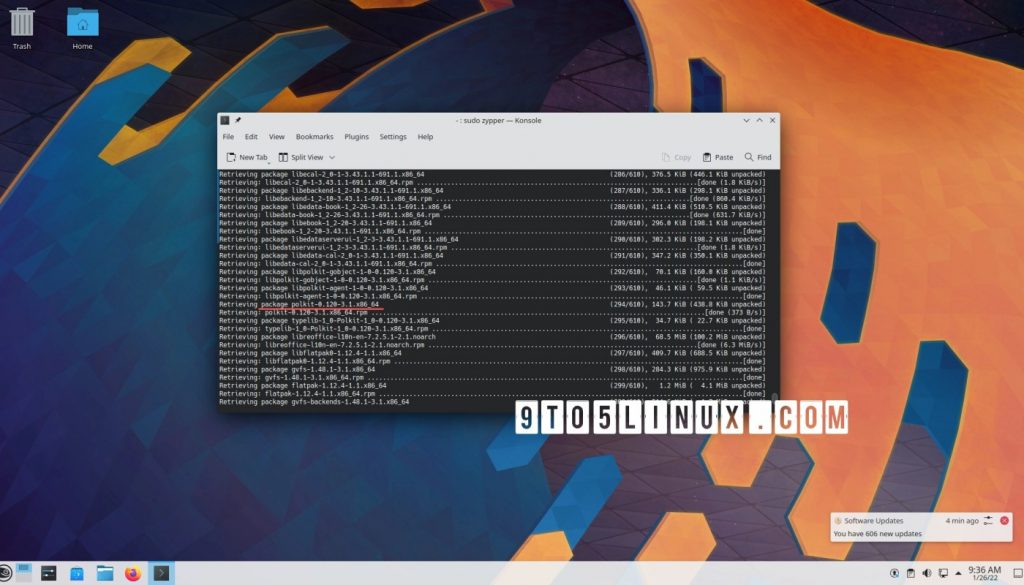

好消息是大多数主要的 GNU/Linux 发行版已经收到了 Polkit 包的补丁版本。在撰写本文时,Debian发布了 Debian GNU/Linux 10 “Buster” 和 Debian GNU/Linux 11 “Bullseye” 系统的补丁,Canonical发布了所有受支持的 Ubuntu 版本的补丁。

Red Hat 和 Fedora 项目也在测试他们所有支持的 Red Hat Enterprise Linux 和 Fedora Linux 版本的补丁,当然,Polkit 漏洞现在已经在流行的滚动发布发行版(如 Arch Linux 和 openSUSE Tumbleweed)中进行了修补。

如果您的发行版尚未收到针对此 Polkit 漏洞的补丁,Qualys 研究人员建议您通过在终端模拟器中运行以下命令从 pkexec 工具中删除 SUID 位作为临时缓解措施。

sudo chmod 0755 /usr/bin/pkexec事不宜迟,将这篇文章作为一个提醒,让您的 GNU/Linux 发行版始终保持最新状态,并且不要忽略可供安装的更新和安全补丁。如果您已经是最新的,那么您不应该再担心这个 PolicyKit 缺陷了。

更新:打补丁的 Polkit 软件包今天也登陆了所有受支持的 Fedora Linux 版本。

转自 https://9to5linux.com/12-year-old-policykit-local-privilege-escalation-flaw-now-patched-in-major-linux-distros

Linuxeden开源社区

Linuxeden开源社区