Red Hat 今天向 Fedora Linux 40、Fedora Linux 41 和 Fedora Rawhide 用户发出紧急安全警告,称 XZ Utils 5.6.0 和 5.6.1 软件包存在安全漏洞 (CVE-2024-3094),可能允许通过 SSH 进行未经授权的远程访问。

通过 GitHub 或项目官方网站发布的 XZ Utils 5.6.0 软件包的上游压缩包似乎包含了一些额外的 .m4 文件,这些文件包含使用 GNU Automake 版本构建软件的说明,而该版本在软件源中并不存在。

在编译 liblzma 库的过程中,会从其中一个测试归档文件中提取一个预编译对象文件,用于修改 XZ Utils 代码中的特定函数。由于 liblzma 库被 sshd 等软件使用,恶意行为者可利用它远程访问存在漏洞的系统。

“由此产生的恶意构建会通过 systemd 干扰 sshd 中的身份验证,”安全公告中写道。”在适当的情况下,这种干扰有可能使恶意行为者破解 sshd 身份验证,并在未经授权的情况下远程访问整个系统”。

红帽公司警告Fedora Linux 40 beta、Fedora Linux 41(pre-alpha)和Fedora Rawhide用户停止将其系统用于商业或个人用途。Fedora Linux 41和Fedora Rawhide系统已经包含了受影响的XZ软件包,但这些软件包似乎也在今天早些时候提供给了Fedora Linux 40测试版用户。

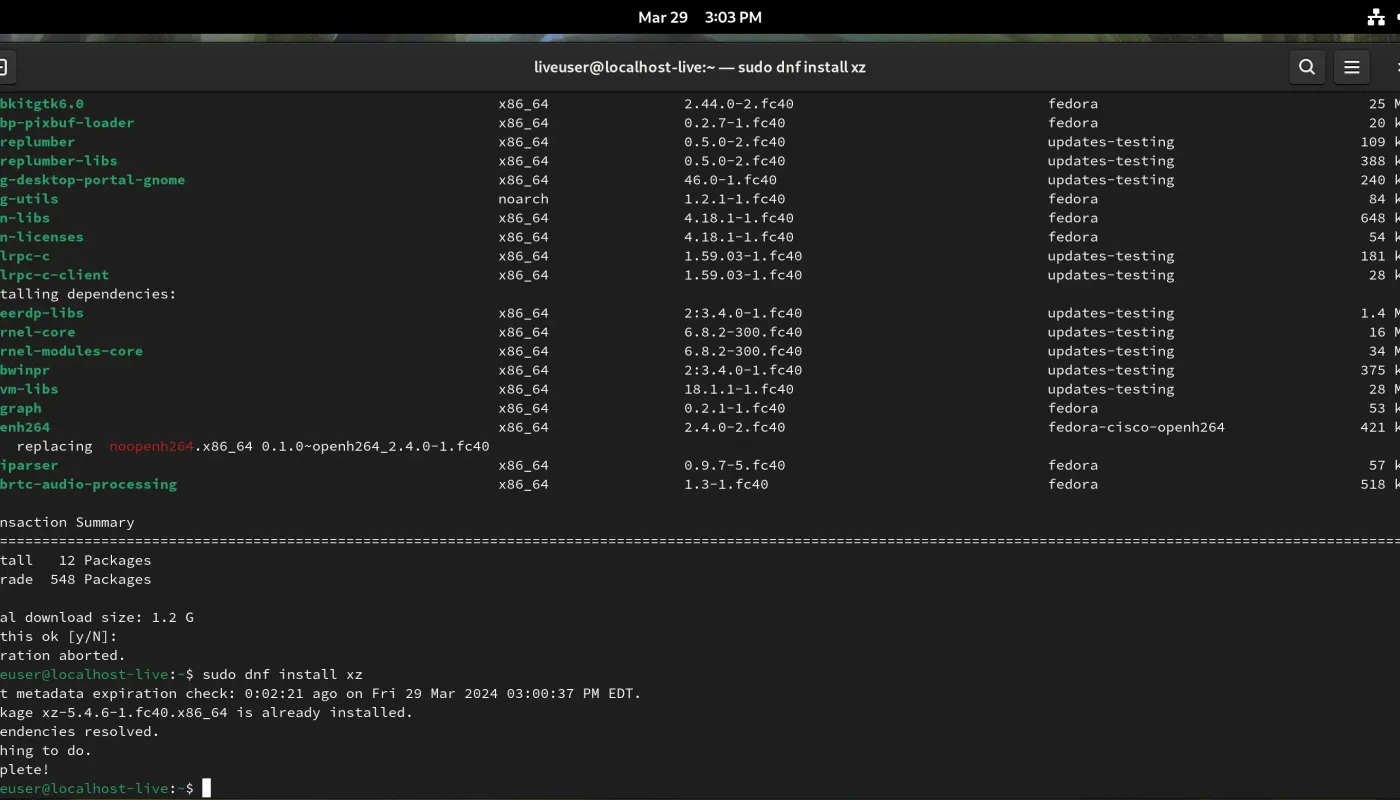

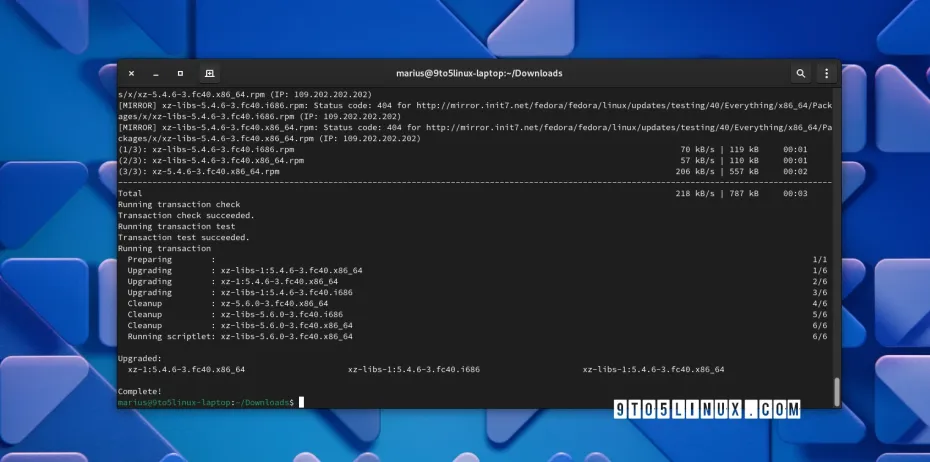

对于 Fedora Linux 40 测试版用户,有一个可将 XZ 软件包恢复到 5.4.x 版本的更新,用户可通过正常的更新系统获得该更新。要强制更新,你应该在终端模拟器中运行下面的命令,或者按照这里的说明操作。

sudo dnf upgrade –refresh –advisory=FEDORA-2024-d02c7bb266

虽然 Fedora 用户可能会受到影响,但 Red Hat 表示这个安全漏洞不会影响任何 Red Hat Enterprise Linux 发行版。装有 XZ Utils 5.6.0 或更高版本的其他 GNU/Linux 发行版也会受到影响,但已知的稳定发行版中没有一个包含这些较新的 XZ Utils 版本。

对于 Fedora Linux 40 测试版用户来说,好消息是实时 ISO 映像中包含的 XZ 5.4.6 不受此问题影响。但坏消息是,如果您更新了安装包,较新的 XZ 5.6.0 更新会自动安装,所以如果您安装的是 XZ 5.4.6,请不要更新安装包。

如果你已经安装了 XZ 5.6.0(用 sudo dnf install xz 检查),上述命令现在适用于 Fedora Linux 40 beta 系统,它会将软件包降级到 5.4.6 版,并从你的系统中删除 5.6.0 版。在撰写本文时,XZ 5.6.0 已不再作为更新提供给 Fedora Linux 40 测试版用户。

我还要指出的是,该漏洞只影响 64 位(x86_64)系统。此外,你应该记住,你的 SSH 守护进程(sshd)需要能从互联网上访问,这个漏洞才会起作用。

Andres Freund 在此详细解释了该漏洞对系统的影响,他在 Debian Sid (Unstable) 上对该漏洞进行了测试。红帽公司还表示,openSUSE 发行版的用户也会受到影响,而且 SUSE 已经在这里为安装了有漏洞的 XZ 软件包的用户发布了降级程序。

Kali Linux 用户在 3 月 26 日至 3 月 29 日期间受到了该漏洞的影响。Offensive Security 现在还警告 Kali Linux 用户,如果他们在 3 月 26 日或之后更新了系统,请尽快更新安装,打上最新的补丁。

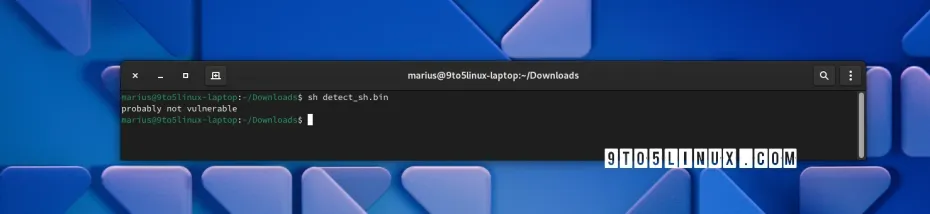

现在,Vegard Nossum 创建的脚本可以检查你的系统,查看 ssh 二进制文件是否存在漏洞。你可以从这里下载它,并在终端窗口中使用 sh detect_sh.bin 命令。就像这样

现在,openSUSE 项目就 XZ 压缩库中发现的漏洞以及如何在 openSUSE Tumbleweed 和 openSUSE MicroOS 发行版中解决该漏洞发表了一份声明。根据声明,Tumbleweed 和 MicroOS 用户的系统中从 3 月 7 日开始安装了被攻击的 XZ 5.6.1 软件包,直到 3 月 28 日 openSUSE 项目将其回滚到 XZ 5.4。

在红帽公司工作的计算机程序员理查德-W-M-琼斯(Richard W.M. Jones)说,该后门的作者参与 XZ Utils 项目已有两年,”添加了各种二进制测试文件”,他与该作者进行了数周的沟通,试图将 XZ 5.6.x 添加到 Fedora Linux 40 和 Fedora Linux 41 中,因为它包含 “很棒的新功能”。

Arch Linux 开发人员也发布了安全公告,指出 “恶意代码路径不存在于 Arch 版本的 sshd 中,因为它没有链接到 liblzma”。建议 Arch Linux 用户更新至 xz 5.6.1-2,并避免在系统中使用易受攻击的代码,因为 “它可能从其他未确定的载体触发”。

截至美国东部时间 2024 年 3 月 29 日下午 5:40,本文所提供的信息准确无误。如果情况有更新,我将更新这篇博文。

转自 Red Hat Warns Fedora Linux 40/41 and Rawhide Users About Critical Security Flaw – 9to5Linux

Linuxeden开源社区

Linuxeden开源社区