今天,Canonical 为其所有受支持的 Ubuntu 版本发布了新的 Linux 内核安全更新,包括最近发布的 Ubuntu 22.04 LTS,以解决各种安全研究人员发现的多达三个漏洞。

新的 Ubuntu 内核安全更新解决了CVE-2022-29581,这是 Kyle Zeng 在 Network Queuing and Scheduling 子系统中发现的一个释放后使用漏洞,它可能允许本地攻击者导致拒绝服务(系统崩溃)或执行任意代码。

它还修补了CVE-2022-30594,这是 Jann Horn 发现的一个安全问题,Linux 内核在某些情况下不正确地强制执行 seccomp 限制,从而允许本地攻击者绕过 seccomp 沙箱限制。这两个安全问题都影响了所有受支持的 Ubuntu 版本,包括Ubuntu 22.04 LTS (Jammy Jellyfish)、Ubuntu 21.10 (Impish Indri)、Ubuntu 20.04 LTS (Focal Fossa)、Ubuntu 18.04 LTS (Bionic Beaver) 和 Ubuntu 16.04 ESM。

此外,新的 Ubuntu 内核安全更新修复了CVE-2022-1116,这是 Bing-Jhong Billy Jheng 在 Linux 内核的 io_uring 子系统中发现的整数溢出,可能允许本地攻击者导致拒绝服务(系统崩溃)或执行任意代码。此漏洞仅影响运行 Linux 内核 5.4 的 Ubuntu 20.04 LTS 和 Ubuntu 18.04 LTS 系统。

Canonical 敦促所有 Ubuntu 用户尽快将他们的安装更新到新的内核版本,linux-image 5.15.0.33.36 for Ubuntu 22.04 LTS,linux-image 5.13.0.44.53 for Ubuntu 21.10,linux-image 5.13.0 -44.49~20.04.1用于 Ubuntu 20.04 LTS 系统,linux-image 4.15.0.180.169用于 Ubuntu 18.04 LTS,以及linux-image 5.4.0.113.117和linux-image 5.4.0-113.127~18.04.1用于Ubuntu 20.04 LTS 和 18.04 LTS 系统。

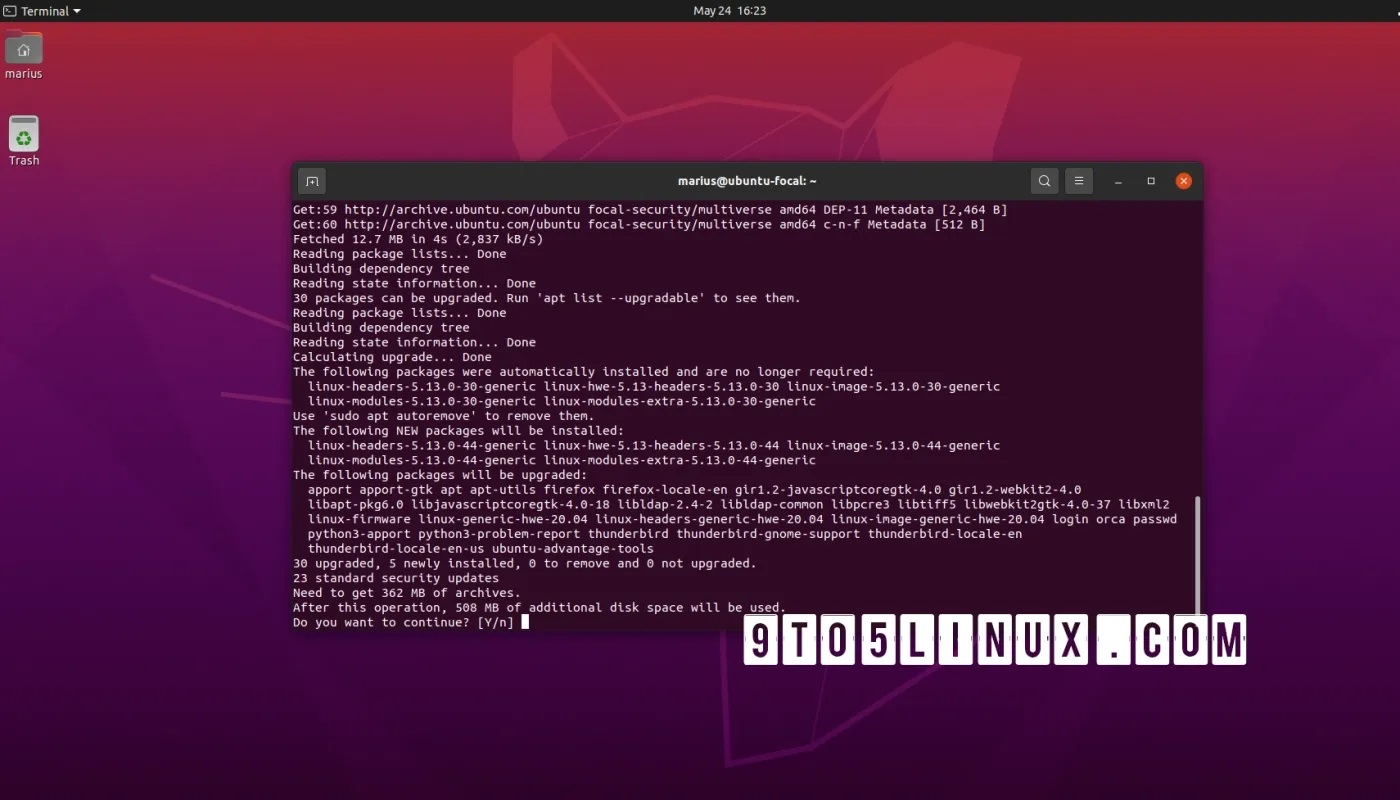

要更新您的 Ubuntu 安装并解决这些安全漏洞,请sudo apt update && sudo apt full-upgrade在终端模拟器中运行该命令或使用 Software Updater 实用程序。下载并安装新内核版本后,请确保重新启动安装并重新构建和重新安装您可能已安装的任何第三方内核模块。

Linuxeden开源社区

Linuxeden开源社区